圖片人物: 萊迪思半導體亞太區應用工程總監謝征帆

近幾年,互聯網發展迅速,成為許多企業及機關逐漸轉型的契機。但是,互聯網蓬勃發展同時也為安全帶來疑慮,如今多數互聯系統都需要網路保護恢復裝置(Cyber Resilient Control)的輔助,多數問題如網路保護恢復即時效能、韌體成為攻擊目標、硬體中實現可信任根都可同時掌握,保護廠商不再受到網路方面攻擊和盜竊。

為了解決所有市場區隔需要網路保護恢復和供應鏈安全,萊迪思(Lattice)推出安全控制FPGA系列第二代產品Lattice Mach™-NX。建立在2019年所推出的Lattice MachXO3D™系列產品基礎上,Mach-NX FPGA進一步強化安全功能和快速、高效能的處理能力,進而在未來的伺服器平台、運算、通訊、工業和汽車系統中實現即時硬體可信任根(HRoT)。

萊迪思半導體亞太區應用工程總監謝征帆表示,Mach-NX是萊迪思在一年內推出第三款基於Nexus技術平台的產品,Mach-NX保護系統免於被未經授權的韌體存取,不僅是在啟動時建立硬體可信任根,還要求構建系統的元件在全球供應鏈中運輸時不受影響。配合SupplyGuard安全服務提供的額外保護,Mach-NX可以在系統的整個生命週期內實現保護,從供應鏈運輸、首次產品組裝、最終產品運輸、整合,到產品的整個使用週期。

Mach-NX四大目標,能夠提供多種功能給用戶

Mach-NX 目的是實現可程式化設計系統控制的新一代硬體安全元件。主要目標分為四大類:網路保護恢復系統控制、符合可靠的標準和協定、即時動態端對端的保護以及快速客製化。

針對四大目標,謝征帆詳細解釋。網路保護恢復方面,Mach-NX能夠透過PFR建構萊迪思在控制應用領域的領先地位,其強大的Secure Enclave 可以為平台可信任根提供最新的加密方式。標準及協定也符合認證,Mach-NX的384位元硬體加密引擎可快速輕鬆地實現ECC 384等尖端加密技術如NIST SP-800-193以及MCTP-SPDM等產業標準的安全協定。未來的伺服器平台將要求支援這些協定。對於供應鏈保障元件安全,萊迪思SupplyGuard供應鏈安全訂閱服務支援Mach-NX ,從產品製造到全球供應鏈運輸、系統整合和組裝、再到首次配置和部署的整個生命週期內,透過追蹤鎖定的萊迪思FPGA讓上下游廠商從容應對供應鏈風險。客製化方面,Lattice Propel™設計環境加速設計客製化且符合PFR規範的硬體可信任根解決方案,保障韌體安全同時也能實現數天內開發符合NIST SP-800-193標準的系統。

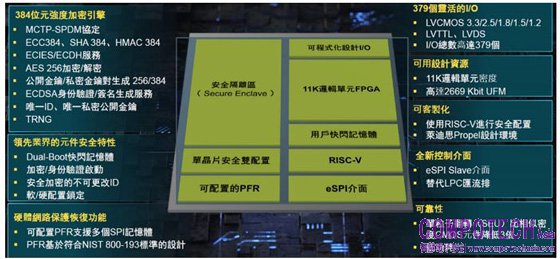

Mach-NX FPGA 分為幾大重點區,並延用傳統FPGA模塊以及功能

Mach-NX FPGA分為幾大區。以Mach系列產品的系統控制功能為基礎,結合了一塊安全隔離區(Secure Enclave)(一種384位元基於硬體的先進加密引擎,支援可重新程式化設計的位元流保護)以及一個邏輯單元(LC)和I/O模組。安全隔離區可保障韌體安全,LC和I/O模組則實現電源管理和風扇控制等系統控制功能。Mach-NX FPGA可以驗證並安裝OTA(Over-the-air)韌體更新,保證系統符合不斷發展的安全標準和協定。Mach-NX FPGA的平行處理架構和Dual-Boot快閃記憶體配置實現近乎瞬時反應,便於偵測攻擊和從攻擊中恢復(其效能等級超越其他硬體可信任根平台,如MCU)。Mach-NX FPGA將支援Lattice Sentry™解決方案集合,為一款包括客製化嵌入式軟體、參考設計、IP和開發工具的強大組合,可加速實現符合NIST平台韌體保護恢復(PFR)標準(NIST SP- 800-193)的安全系統。

Mach FPGA系列產品可以簡化並加速這些技術的實現,保護伺服器OEM廠商平台不受網路攻擊和IP盜竊的侵害。萊迪思表示,具備安全功能和效能的伺服器平台,與惡意入侵者試圖利用韌體漏洞入侵,這兩者之間的鬥爭從未停歇。保護系統不僅需要即時的硬體可信任根,還須支援更強大的加密演算法,以及更新、更可靠的資料安全協定。此外,Mach-NX性能較前代MachXO系列元件有大幅提升,除了支援各種安全平台外,提供eSPI及硬體加速模塊更是它的一大特色。